コラム

被害事例から学ぶランサムウェア対策!

近年、企業や医療機関、行政機関など、さまざま組織がランサムウェア攻撃の被害を受け、脅威が増しています。ランサムウェアは企業が持つデータを標的に、企業の事業継続を困難にし、金銭的な被害をもたらします。

被害を未然に防ぐには、攻撃の手口や傾向を把握し、被害事例をもとに適切な対策を講じることが重要です。そこで本記事では、近年のランサムウェア攻撃の「傾向や手口」「企業規模別の被害事例」「有効な対策とおすすめのサービス」を紹介します。ランサムウェア攻撃の対策をお探しの方は、ぜひご覧ください。

この記事の内容

ランサムウェアとは

ランサムウェアとは、「身代金(Ransom)」と「ソフトウェア(Software)」を組み合わせた造語です。一般的に「身代金要求型ウイルス」と呼ばれることもあります。

ランサムウェアに感染すると、感染対象の端末やシステムに保存されているデータが暗号化され、システムやアプリケーションが使用できない状態になります。データを復号する対価として、攻撃者から「金銭の支払い」を要求されるのがランサムウェアの特徴です。

2022年度のランサムウェア「被害件数」と「対象企業」

警視庁は、企業や団体におけるランサムウェア被害について、定期的に調査レポートを発表しています。令和4年9月15日に発表された「サイバー空間をめぐる脅威の情勢等について」によると、令和4年上半期に都道府県警察から警察庁に報告されたランサムウェア被害件数は「114件」に上ります。

2年前の令和2年下半期の報告件数は「21件」であり、ランサムウェア被害はこの2年間でなんと5倍以上に増えています。114件の被害内訳を企業規模別に見てみると、「大企業:36件(全体の32%)」「中小企業:59件(全体の52%)」「団体等:19件(全体の17%)」です。近年のランサムウェア被害は事業規模を問わず発生しており、大企業から中小企業、各種の団体にいたるまで対策が必須といえるでしょう。

近年のランサムウェアの傾向と手口

近年のサイバー攻撃は、「システムの脆弱性を突いた攻撃」や「従業員の心理を誘導した攻撃」など、手口がますます高度化し、巧妙化しています。従来のランサムウェアの手口は、不特定多数を狙った「電子メールをばらまく方法」が一般的でした。昨今のトレンドとして、特定企業や特定組織に対して継続的に攻撃を行う「標的型攻撃」が増えています。

テレワークの普及に伴い、民間企業や医療機関のVPN機器をはじめとする「ネットワーク機器の脆弱性」を狙い、企業のネットワークに侵入する手口が増加。データの暗号化に加えて、データを窃取した企業に対して「対価を支払わなければ機密データを公開する」といった「二重恐喝(ダブルエクストーション)」の手口も確認されています。

また、ターゲット企業に直接攻撃をしかけず、セキュリティの弱い取引先や子会社を踏み台にして、目的地に到達させる「サプライチェーン攻撃」の手法が増加。自社だけでなく、グループ会社や取引先を含めた「サプライチェーン全体」のセキュリティを高める必要に迫られています。

企業規模別のランサムウェア被害事例

ここでランサムウェア被害にあった事例として、「大企業」「中小企業」「団体(医療機関)」の3つの事例を紹介します。

大企業:ソフトメーカーC社「ハッカー集団」による攻撃で個人情報が流出

大手ゲームソフトメーカーのC社は、2020年11月にランサムウェア被害を受け、身代金の要求をきっかけに、個人情報や会社情報が流出する事態が起きました。

同社は、2020年11月2日に社内システムの接続障害を確認。サーバー内の「保存情報の暗号化」や「アクセスログが抹消」されました。C社が公表した内容によると、「Ragnar Locker(ラグナロッカー)」と名乗るハッカー集団から身代金の要求があり、同社を標的とした巧妙に仕組まれたランサムウェア攻撃であることが分かりました。

ランサムウェア攻撃を受けた後、同社の会社情報や顧客・株主情報が次々と流出する事態に発展。漏洩した可能性のある個人情報は、顧客や株主情報を含めて「最大35万件」に上ります。C社は警察や専門家の意見を交えて、データの復旧に努めました。

同社が身代金の要求に応じたかどうかについては、詳細な情報は公表されていません。日系クロステックの記事によると、攻撃者から「11億円程度」の身代金要求があったものの、C社側が応じなかったため、攻撃者が個人情報や会社情報の流出に踏み切ったのではないかと報じられています。

中小企業:自動車部品メーカーK社「マルウェア感染被害」で大手自動車メーカーT社の生産ラインが停止

大手自動車メーカーT社の主要仕入れ先で、中堅の自動車部品メーカーK社が、2022年2月に「マルウェア被害」を受けました。サプライチェーンを支える1社のシステム障害が原因で、自動車メーカーT社を始めとする「取引先の生産停止」の事態に発展しています。

K社は、2022年2月下旬に「3日以内に連絡しなければ、データを公開する」とサイバー攻撃者から脅迫文を受け取りました。同社は、身代金要求型のマルウェアに感染したと見られています。K社は影響範囲を特定するため、稼働する社内のサーバーを全て停止。

本システム停止により、サプライチェーンで連なる企業全体に影響が波及。T社を始め、14工場28ラインの停止を招き「約1万3000台の生産を見送る事態」に発展しました。サプライチェーン攻撃による、被害の大きさを世に知らしめた事例です。

団体(医療機関):総合医療センター「委託業者」経由でランサムウェア被害が拡大

大阪の医療センターは、2022年10月30日にランサムウェア被害を受けました。同センターで利用するシステムの一部のファイルが暗号化され、ハッカーから身代金を請求されています。暗号化の解除には「ビットコインでの支払い」が必要で、金額はハッカーへの返信の早さによって変化する旨の脅迫が行われました。

本被害の原因は、「委託業者のVPN定義ファイルの更新漏れ」です。感染経路は、同医療センターのネットワークと接続する「給食委託業者のVPN」からランサムウェアが侵入。取引先のVPNソフトウェアの脆弱性を突かれ、同医療センターに感染被害が拡大した事例です。同医療センターは身代金の要求に応じず、バックアップからデータを復旧することを選択しています。

被害事例から学ぶ「ランサムウェアの対応策」

上記の被害事例を踏まえ、ランサムウェア被害を予防し、不測の事態に対応するための3つの対策を紹介します。

VPN機器の「脆弱性対策」と「認証情報の適切な管理」

企業ネットワークに侵入する手段として、「VPN機器などのネットワーク機器の脆弱性を突いた攻撃」が頻発しています。OSやソフトウェアに脆弱性がある場合、「電子メールの添付ファイルの実行」や「ウェブサイトの閲覧」によって、マルウェアに感染するリスクが高まります。そのため、利用機器の「OSの更新ファイル」や「パッチ」を常に適用して、脆弱性を残さないようにしましょう。

また、日々利用する「リモート・デスクトップ・サービス」や「VPN機器」などの認証パスワードの脆弱性にも注意が必要です。認証パスワードの脆弱性を突かれ、企業ネットワーク内への侵入を許し、ランサムウェア被害が拡大する事例も確認されています。

パスワードが「初期設定のまま」の状態や、よく使用される「123456789」「password」などの場合、文字数が多く推測されにくい文字列に変更しましょう。また「2要素認証による強固な認証手段」の導入や、「IPアドレスによるアクセス制限」の組み合わせも有効です。

EDR(Endpoint Direction and Response)導入によるネットワークの監視

近年は「マルウェア」や「ハッキングツール」を使ってネットワーク内部へ侵入し、データを盗み出し、ファイルを暗号化する手口が急増中です。ウイルス対策ソフトで定義ファイルを更新し、最新の状態に保つことで、マルウェアやハッキングツールを利用されるリスクを低減できます。

一方で、ウイルス対策ソフトで検知できる割合は30%程度といわれており、残りの70%は検知されず素通りする可能性があります。そのため、ネットワークへ侵入されることを想定した対策が必要です。ネットワーク内の不審な動作を検知して、被害を最小限に食い止めるには「EDR(Endpoint Direction and Response)」の導入を検討しましょう。

ランサムウェアを含めたマルウェアに感染した端末は、「外部サーバーと不審な通信」を行う場合があります。EDRですべてのプロセスを監視することで、不審な挙動や悪質な攻撃を把握し、防止できます。また、未知のマルウェアに対応できるEDRを導入することで、マルウェア感染被害を最小化できるでしょう。

データバックアップの取得と保管

ランサムウェアの攻撃によって、「バックアップデータ」や「ログ」を暗号化される事例が増えています。バックアップデータは、企業にとって最後の砦です。不測の事態に備え、バックアップやログをこまめに取得し、ネットワークから切り離した場所で保管しましょう。

バックアップデータの保存方法は、「多重かつ分散して保存する」ことが重要です。具体的には、「3箇所に分けてデータを保持する」「2つ以上の異なる媒体で保存する」「1つはオフサイトの場所で保存する」ことで、安全にバックアップデータを保管することができます。

また日頃から、バックアップデータによる「システムの復旧手順」を確認しておきましょう。復旧手順を把握しておくことで、有事の際にも慌てずデータを復元させることが可能です。

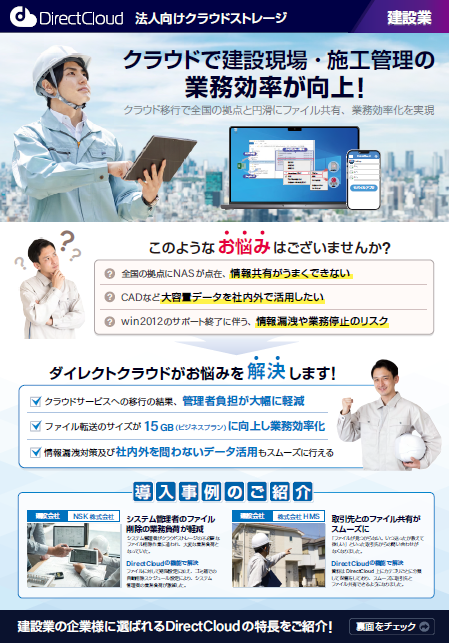

ランサムウェア対策には「Synology+Wasabi」(バックアップサービス)と「SentinelOne(自律型エンドポイントセキュリティ)」がおすすめ

近年のランサムウェア攻撃は、「二重恐喝」や「サプライチェーン攻撃」などの手口を組み合わせ、標的企業に対して執拗に攻撃を仕掛けてきます。攻撃を受けた際に、企業が適切な処置をとれなかった場合、被害が拡大してしまいます。金銭的にも社会信用的にも、大きなダメージを負うことになるでしょう。

ランサムウェア被害を防止するには、「不正アクセス対策」や「脆弱性などのマルウェア対策」「重要データの定期的なバックアップ」の対策が重要です。有効な対策サービスとして、「バックアップサービス (Synoloyg+Wasabi」)」と「エンドポイントセキュリティ(SentinelOne)」の導入をおすすめします。

バックアップサービスの「Synoloyg+Wasabi」は、Cloud Syncの機能を使うことで、「運用中のクラウドストレージサービス」と「特定フォルダ」を簡単かつセキュアに同期できます。社内からのローカルネットワーク接続と、社外からのクラウドストレージへの接続を「リアルタイム」かつ「双方向」に同期。バックアップデータ保存でもっとも重要な「多重に分散した保存」をスピーディーに実現します。「

また、自律型エンドポイントセキュリティ「SentinelOne」は導入が容易で、運用負荷とTCO(製品やサービスの、購入から廃棄にかかる費用)を低減します。従来型のEDR製品やサンドボックス製品と異なり、未知マルウェアの発見にも対応可能。マルウェア感染が拡大する前に対策を講じることができ、被害を最小化します。

ランサムウェア対策を実施したい企業さまは、ぜひ弊社にお問合せください。お客様 の大切な情報資産を守り、ホワイトリストのメンテナンスなど、導入後のアフターサービスでお客様運用の負担を軽減します。